7 claves para detectar una estafa en un viaje chollo en Internet

Cada vez más, los hackers se aprovechan del buen nombre de algunas compañías, y de la avidez de los internautas por conseguir chollos para realizar fraudes. Los viajes son campo abonado para ello, debido a lo elevado de los precios según el destino, y la necesidad urgente de aquellos que deciden sus vacaciones con poco margen de tiempo. Por esto, se multiplican las ofertas de última hora que finalmente resultan estafas. En este artículo te indicamos 7 claves para detectar una estafa detrás de un falso anuncio o mensaje de un proveedor de viajes.

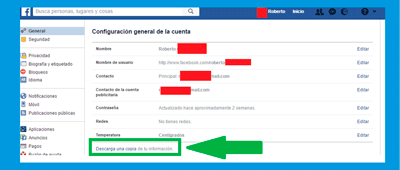

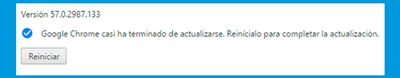

1. La página de la compañía no aparece claramente identificada. El link de la compañía está escrito incorrectamente o bien directamente el link no es legible. El anuncio no aparece indicado en medios propios de la compañía (redes sociales verificadas)

- Tweet de Ryanair desenmascarando una falsa campaña

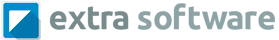

2. Se utilizan sistemas de mensajería instantánea para promover la oferta (hay sentencias ya contra el uso de WhatsApp para promociones sin consentimiento, así que las empresas serias no lo utilizan).

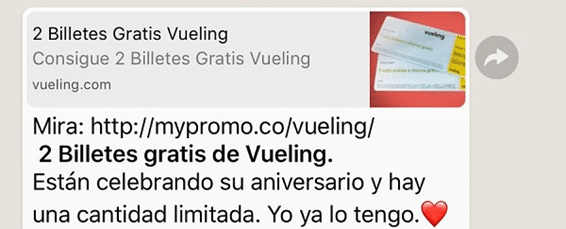

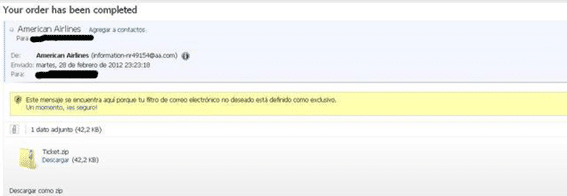

3. Otra de las claves para detectar una estafa en un mailing es el lenguaje. Recibimos un e-mail que aparentemente es de una compañía seria, pero el lenguaje utilizado tiene incorrecciones o parece una mala traducción del inglés, como en este falso e-mail que detectó en su día la Oficina de Seguridad del Internauta:

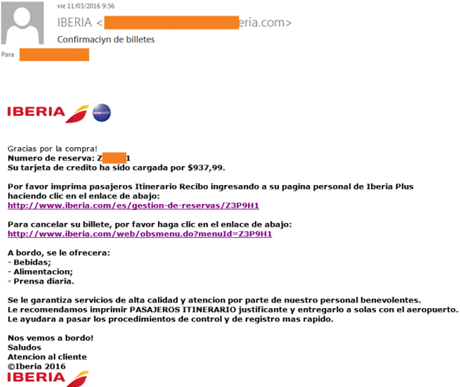

4. Nos urgen a realizar una acción muy rápido o la oferta o la página se cerrará:

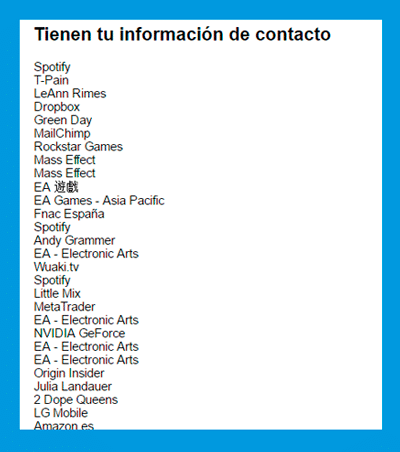

5. Nos piden datos personales como los de la tarjeta de crédito, o las credenciales de acceso a una web que la empresa real ya tiene.

6. Nos envían un adjunto que es un archivo ejecutable, un pdf o un archivo comprimido (.zip) cuando no hemos solicitado nada.

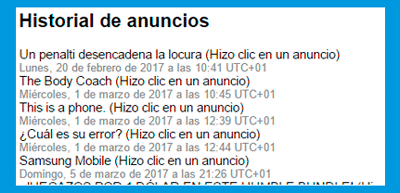

7. Nos piden que compartamos la oferta en una red social con cuanta más gente mejor. Seamos lógicos… ¿Qué compañía que regale algo valioso favorecerá su difusión a cuantos más consumidores mejor?

¿Y si nos piden datos para realizar una compra?

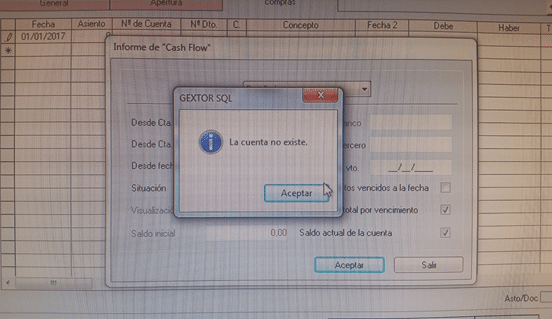

Si has fallado en una primera detección, y has llegado a una ventana en que te piden datos para realizar una compra, unos hábitos consolidados de compra segura te pueden salvar en ese momento.

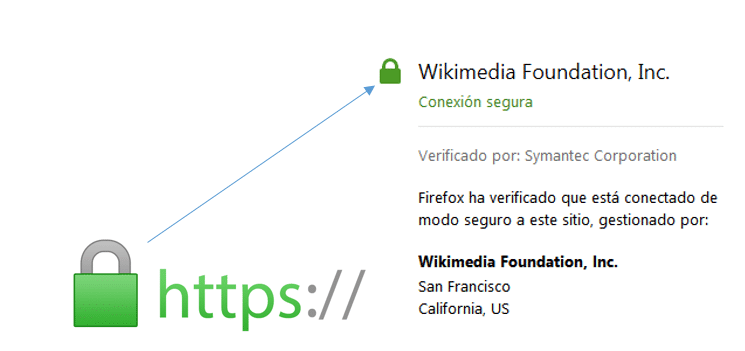

- Pon los cinco sentidos cuando realices una transacción. No facilites datos si la página no es segura (https en lugar de http) y no tiene un certificado verificado y en vigor (icono del candado).

- Elige un medio de pago seguro. La clasificación de medios de pago, de más o menos seguros, son:

- Contra reembolso.

- Tarjeta de crédito virtual (mejor con pasarela de pago) limitado.

- Tarjeta de crédito (mejor con pasarela de pago).

- Transferencia: Facilitar tus datos bancarios y tu nombre es una mala combinación.

- Envío de efectivo: Nunca lo utilices, es el favorito de los estafadores.

- Cuando te des de alta en portales para realizar la contratación, ten una práctica de contraseñas seguras para que no sea tan fácil al ciberdelincuente hacerse con la tuya. También puedes utilizar teclados virtuales como los que ofrecen determinadas compañías de antivirus.

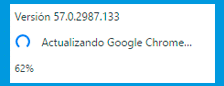

- Si pagas por móvil, utiliza sistemas de bloqueo y localización del mismo. Mantén el sistema operativo y el antivirus actualizado.

- Almacena capturas de pantalla y copia de todas las transacciones que haces. Cuando hemos sido víctimas de un delito, son lo que nos permitirá probar ante nuestro banco o la autoridad correspondiente que hemos sido objeto de una estafa.

Cuando hemos sido víctimas de un fraude

Si a pesar de todo has sido víctima de un delito informático, la Oficina de Seguridad del Internauta recomienda:

- Contacta con la empresa o servicio en el que se ha publicado el fraude. Las redes sociales o los proveedores de servicios de Internet tienen mecanismos para perseguir las estafas, desacreditar una suplantación de identidad o eliminar mensajes fraudulentos

- Acude a la Oficina Municipal de Información al Consumidor o a asociaciones de defensa de consumidores como la OCU o FACUA.

- Denuncia a los cuerpos y fuerzas de seguridad del estado: La Brigada de Investigación Tecnológica de la Policía, el Grupo de Delitos Telemáticos de la Guardia civil, y otros cuerpos autonómicos.

Pero sobre todo, esperamos que no tengas que llegar a este extremo, porque tienes las claves para detectar una estafa en cualquier oferta dudosa en Internet. Mantente alerta y, cuando hayas hecho por fin una compra segura…

Asterisco, asterisco, asterisco, asterisco, …

Asterisco, asterisco, asterisco, asterisco, …