Filtración de 16.000 millones de registros robados de cuentas personales

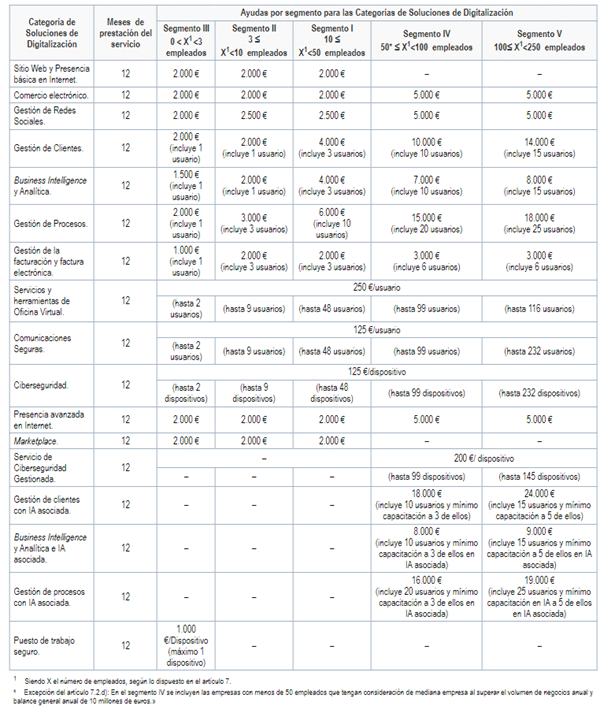

Según el medio Website Planet, se ha producido una filtración masiva de 16.000 millones de registros de credenciales de plataformas tecnológicas. Si eres usuario de Apple, Google, Microsoft, Facebook, Amazon, NetFlix, Paypal, Telegram o Roblox, entre otros, puedes estar afectado. Los expertos dicen que, más que un reciente robo de contraseñas, es una recopilación de datos que ya se habían robado con anterioridad, probablemente a lo largo de años. Pero igualmente, al ser filtrados, usados ahora por más ciberdelincuentes, por lo que es prudente tomar algunas medidas.

Qué es lo que ha sucedido

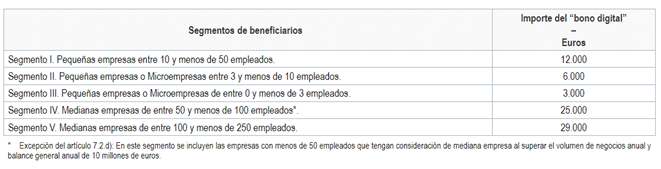

Website Planet y el equipo de ciberinteligencia Cybernews han elaborado un informe conjunto en el que indican que la base de datos fue filtrada a lo largo de años mediante malware. El malware del tipo infostealer, se utiliza para extraer credenciales de navegadores, aplicaciones y Sistemas Operativos. Se produjo una filtración de 16.000 millones de registros, pero se calcula que al menos 1.200 milllones de credenciales siguen en uso, por lo que es un riesgo de seguridad.

Estos datos a partir de ahora podrían estar disponibles en foros clandestinos para ciberdelincuentes. Servicios como Gmail, Outlook, PayPal, Netflix e incluso app bancarias podrían estar comprometidas Eso implica que podría haber accesos no autorizados, robos de datos personales, fraudes o suplantación de identidad, si no se cambian las contraseñas.

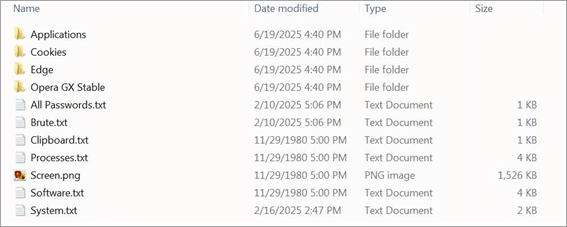

También se han filtrado información sensible como direcciones IP, cookies de sesión, datos de sistema o token de accesos. Eso implica que es posible para un ciberdelincuente apropiarse de una cuenta, incluso sin las contraseñas, y esto puede complicar la situación. A veces es más importante el robo de este tipo de información, que las propias contraseñas, que pueden estar más protegidas.

Aquí tienes un ejemplo del tipo de Log que genera un malware del tipo infostealer. Como verás, las contraseñas son solo una parte, también hay datos de navegadores, aplicaciones o el propio sistema.

Fuente: BleepingComputer

Recomendaciones ante esta situación

Dado que es una filtración de 16.000 millones de registros, no sería raro que te hayas visto afectado. En primer paso para comprobar si los datos de una cuenta que considerabas segura han sido filtrados es introducir tu dirección de correo en la página HAVEIBEENPWNED:

La página que dará como resultado un listado de empresas que sufrieron brecha de seguridad y tenían datos entre los que estaban esa dirección de correo. También te dará información del tipo de datos que se filtraron (puede haber sido solo la cuenta de correo, la contraseña también, u otros datos relacionados)

En segundo lugar, deberías tomar medidas para que el dato más crítico, la contraseña, no pueda ser utilizado:

- Desinfecta los dispositivos antes de cambiar contraseñas; de lo contrario, el infostealer puede volver a capturarlas, y no servirá de nada haberlas cambiado.

- Cambia de forma urgente las contraseñas, especialmente si se repiten en varios servicios (práctica que está totalmente desaconsejada).

- Activa la autenticación en dos pasos (2FA). Puedes hacerlo con un doble factor basado en mensajes SMS (menos recomendado), o con una App de doble autenticación. Algunas de las Apps de doble autenticación son Microsoft Authenticator, Google Authenticator, o Authy

- Utiliza gestores de contraseñas para mantener contraseñas únicas y robustas en cada plataforma o servicio. Esto son programas que almacenan de forma cifrada las distintas contraseñas con fuertes medidas de seguridad.

- Puedes utilizar una passkey, que en resumen es un sistema que utiliza, en lugar de una contraseña, una “llave” en tu dispositivo personal (el más corriente, el móvil), mediante una identificación que solo se puede dar teniendo el dispositivo (por ejemplo, biométrica), da acceso a la cuenta en otros dispositivos.

- Reduce la vida de las cookies y monitoriza inicios de sesión anómalos

- Mantente alerta ante cualquier actividad sospechosa de tus cuentas

Quizá puedas objetar que son demasiados pasos y que ralentizaría tu trabajo diario. Sin embargo, para contraseñas críticas, lo mínimo sería cambiarlas y activar la autenticación en dos pasos u otro sistema de seguridad (gestor de contraseñas, passkey). Si son menos importantes, al menos asegúrate de seguir las prácticas recomendadas (usar contraseñas únicas y robustas, no reutilizarlas, y cambiarlas cada cierto tiempo).

No solo para esta filtración de 16.000 millones de registros, sino también para el futuro, estas prácticas te evitarán que en el futuro tus cuentas sean sustraídas, y te generen una situación comprometida.