Actualizamos la información de esta publicación (24/04/2017)

Google publica la versión de Chrome 58 y corrige esta vulnerabilidad

Google anuncia una nueva versión de su navegador en la que corrige esta vulnerabilidad. La nueva versión es Chrome 58

Os dejamos los pasos para actualizar nuestro navegador a la siguiente versión:

1. Abrimos Google Chrome.

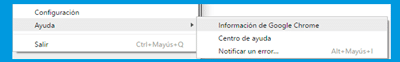

2. En la parte superior derecha pulsamos sobre el icono

3. Y nos dirigimos a Ayuda > Información de Google Chrome.

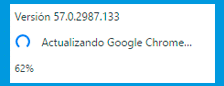

4. Automáticamente empezará a descargar la nueva versión.

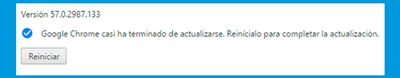

5. Una vez finalizada reiniciamos el navegador.

6. Y ya tenemos instalada la nueva versión donde se corrige esta vulnerabilidad.

Hasta aquí nuestra actualización para esta publicación. Esperamos que sea de utilidad y os recordamos que lo compartas, si te ha gustado. 🙂

Un investigador de seguridad informática chino ha descubierto un nuevo ataque phishing muy difícil de detectar.

El ataque hace uso de una vulnerabilidad conocida en los navegadores Chrome, Opera y Firefox que permite utilizar dominios falsos como sitios Web legítimos, como Apple, Amazon o Google lo que puede llevar al robo de las credenciales de acceso a la cuenta, los datos de la tarjeta de crédito, etc.

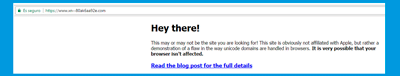

Este investigador (Xudong Zheng) ha creado una página Web demo donde muestra la vulnerabilidad.

Si abrimos el enlace anterior con cualquiera de los navegadores mostrados, podemos ver que aparece el dominio legítimo Apple.com y asegurado mediante certificado SSL (HTTPS) pero la Web que se muestra no es la Web de Apple. Esto es así, por que los caracteres se han sustituido por caracteres Unicode.

Este ataque se conoce desde el 2001 y se le llama ataque homógrafo (homograph attack)

Con los caracteres Unicode se puede representar alfabetos como el griego, cirílico y armenio en los nombres de dominio internacionalizados y hay letras que tienen el mismo aspecto que las letras latinas, por ejemplo, la “a» latina con el código (U + 0430) puede ser sustituida por una “a» cirílica con el código (U + 0041). Las dos letras son tratadas de diferente forma por los navegadores, pero aparentemente son la misma letra.

Por defecto, muchos navegadores web utilizan la llamada codificación Punycode (código púny) para representar los caracteres Unicode en la URL para defenderse de los ataques de phishing homógrafos.

De acuerdo con Zheng, el vacío legal se basa en el hecho de que, si alguien elige todos los caracteres de un nombre de dominio de un único conjunto de caracteres del idioma extranjero, de forma aparente es igual que el dominio de destino, entonces los navegadores lo muestran en el mismo idioma en lugar de mostrarlo en el formato Punycode.

Esto le permitió registrar el dominio xn--80ak6aa92e.com, el cual aparece como Apple.com en todos los navegadores vulnerables.

Las distintas compañías ya están buscando una solución, habrá que esperar unos días para actualizar nuestros navegadores, mientras tanto mucho cuidado con este ataque.

Podéis ampliar esta información desde el artículo original (en inglés)