Adolescentes, móviles y redes sociales: ¿una combinación explosiva?

La generación Z son los nacidos entre 1995 y 2010, una generación de nativos digitales marcada por internet y las nuevas tecnologías. Recientes estudios plantean la conexión entre el aumento de malestar psicológico y establecen relaciones con el uso de móvil. ¿Es posible que la combinación entre adolescentes, móviles y redes sociales esté provocando resultados nefastos?

La generación Z y el móvil

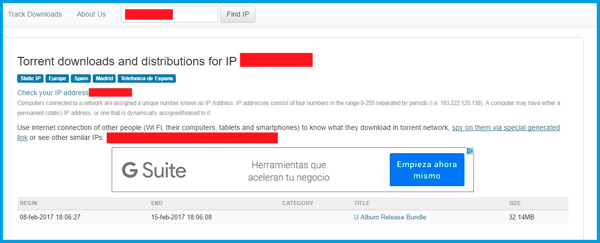

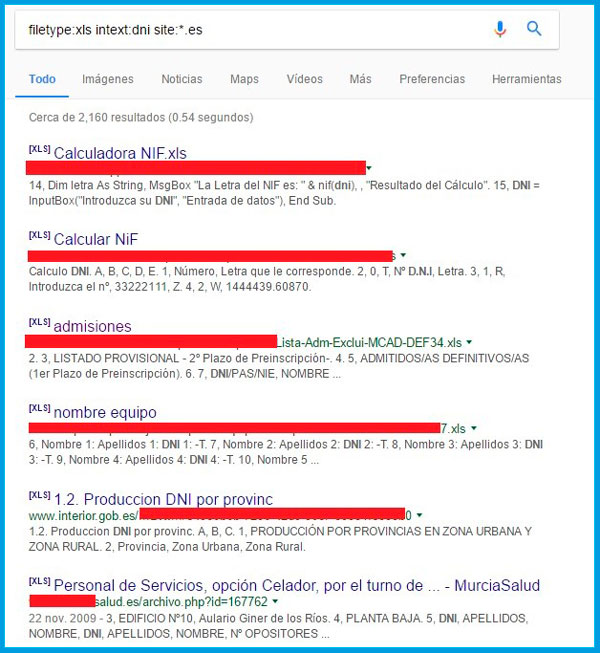

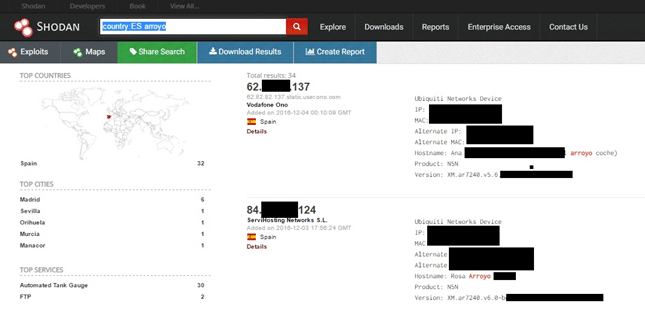

La generación Z tiene ahora mismo más o menos más o menos entre 12 y 25 años, lo que sitúa los adolescentes actuales en esa generación. Pues bien, partamos de algunos datos respecto a los adolescentes (13 a 17 años): El 95% tiene ya un Smartphone, el 55% lo usa 5 horas o más al día y el 26% 10 horas o más al día. Además, un 75,7% cuenta con un portátil y un 68,8% con una tablet. Es decir, adolescentes y móviles -o al menos dispositivos portátiles- son cada vez un binomio más frecuente. Un estudio de investigadores de las Universidades de San Diego y Florida aparecido en Clinical Psychological Science señalaba un aumento del uso de los móviles por adolescentes entre un 8% en 2009 y el 19% en 2015.

Respecto a las redes sociales, actualmente utilizan sobre todo las plataformas YouTube (85%), Instagram (72%), Snapchat (69%) y en menor medida Facebook (51%) y Twitter (32%). Otro importante dato es que el 45% de los adolescentes dicen estar en línea de modo casi constante. El mismo estudio señalaba que las chicas de último año de secundaria que usaban las redes sociales casi diariamente pasó del 58% en 2009 al 87% en 2015. Es decir, los adolescentes no solo pasan más tiempo en el móvil, sino que además dedican más tiempo a las redes sociales.

El malestar mental de los adolescentes

Frente a esta asociación de adolescentes y móviles, combinada con las redes sociales, hay otro estremecedor dato que resulta preocupante.

En 2019 se publicó en la revista JAMA Open Network un estudio donde se analizaban las tendencias de suicidio en adolescentes/jóvenes entre 10 a 19 años entre 1975 y 2016, con una muestra de 85.000 individuos. Mientras que la tendencia era descendente hasta 2007, en la franja de 10 a 14 años aumentó entre 2007 y 2016 un 12,7% para las niñas y 7,1% para los niños entre 2007 y 2016. Este dato del aumento de tendencias suicidas coincide con el estudio publicado en Clinical Psychological Science en 2017, con datos de la agencia federal estadounidense CDC (Centro de Control y Prevención de Enfermedades), que cita un aumento del 36,8% en los suicidios de niños de 10 a 14 años entre 1999 y 2014. En España, según el INE, los suicidios en jóvenes entre 15 y 19 años se han incrementado en un 47% entre 2007 y 2014.

Según Jean M. Twenge, principal responsable del estudio publicado en Clinical Psychological Science, los pensamientos suicidas en adolescentes se incrementaron en un 12% y los síntomas depresivos en un 58% entre 2010 y 2015.

Adolescentes, móviles y redes sociales ¿Una combinación explosiva?

Según expertos consultados en España, e incluso el propio responsable del estudio, no se puede establecer una relación causa-efecto entre ambos fenómenos, pues puede haber vulnerabilidades previas u otros factores (acoso, falta de atención de los padres), que provoca que el niño o adolescente pase mayor tiempo en las pantallas.

Sin embargo, en un artículo de opinión publicado también en JAMA Open Network, las autoras Joan Luby de Washington University School of Medicine, y Sarah Kertz de Southern Illinois University afirmaban que «El aumento de las tasas de suicidio puede ser la alerta que indica importantes problemas de salud derivados del uso generalizado de las redes sociales que afectan el desarrollo de niños y adolescentes».

Sea como sea, la cantidad de horas de uso del móvil y, sobre todo, el uso de las redes sociales en el mismo, han evolucionado paralelamente a las ideas depresivas o suicidas en los adolescentes. Si bien no está clara aún la causalidad entre un fenómeno y otro, el abuso de las redes sociales sí puede ser un factor que favorezca un empeoramiento de su salud mental. Adolescentes, móviles y redes sociales pueden resultar una combinación explosiva.